弊社PLCのパスワード機能脆弱性対策について

1. 脆弱性概要

弊社PLC製品においてパスワード機能を使用されている場合、遠隔またはローカルの第三者によって、

パスワードを窃取される可能性のある脆弱性が発見されました。

該当するPLCのパスワード機能をご使用のお客様におかれましては、内容をご確認の上、以下対処を実施

いただきますよう、お願い申し上げます。

2 脆弱性の説明

脆弱性1) シリアル通信による機密情報の応答

シリアル通信ポートへの特別に細工された通信コマンドに対して脆弱です。

これにより、PLC はパスワード情報を応答として返します。

CWE ID:CWE-319

CVE ID:CVE-2022-2003

CVSS v3 AV:L/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:N ベーススコア:7.7

脆弱性2) Ethernet通信による機密情報の応答

PLC本体内蔵のEthernetポートやECOMモジュール経由への特別に細工されたEthernetパケットに

対して脆弱です。

これにより、PLC はパスワード情報を応答として返します。

CWE ID:CWE-319

CVE ID:CVE-2022-2004

CVSS v3 AV:L/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:N ベーススコア:7.5

3. 影響

この脆弱性を利用し故意にパスワード等が盗みとられた場合、PLCのプログラムが盗み取られる、設備

機械の機密情報漏洩、設備に対する不正な操作につながる可能性があります。

4. 対策方法

現在販売しているPLCシリーズは、ソフトウェアを更新することで対策することができます。

ソフトウェアの更新をできない/しない場合、後述の緩和策1、および一部機種は緩和策2の組み合わせに

より脆弱性の影響を低減することができます。

ソフトウェアの更新につきましては、以下へお問い合わせください。

電話:フリーダイヤル電話回線:0120-900-774 案内にしたがい 3 をダイヤル

受付時間:9:00~17:00 (土・日・祝日、弊社休日は除く)

すでに販売を終了しているPLCシリーズにつきましては、以下緩和策1により脆弱性の影響を低減する

ことができます。

緩和策1:

・Ethernet通信に関しては外部と接続とせず、安全なローカルネットワークにのみに接続、

またはファイアウォールなどを用いて分離した安全なネットワークにのみ接続する

緩和策2:

・PLCにパスワードを設定する場合は、パスワードが開いたままの状態にしない、

パスワードロックし、セキュリティ強化用の指定レジスタ(PLC機種による)のbit15をONに

することで、パスワードの読み取りを禁止する

なお、通信ポートに接続機器がなく、不特定の人が未使用ポートにアクセスできないように物理的ロックをしているなど、対策済みの場合は、ソフトウェアによる対策の必要はありません。

また、パスワード機能を使用されていない場合も対策の必要はありません。

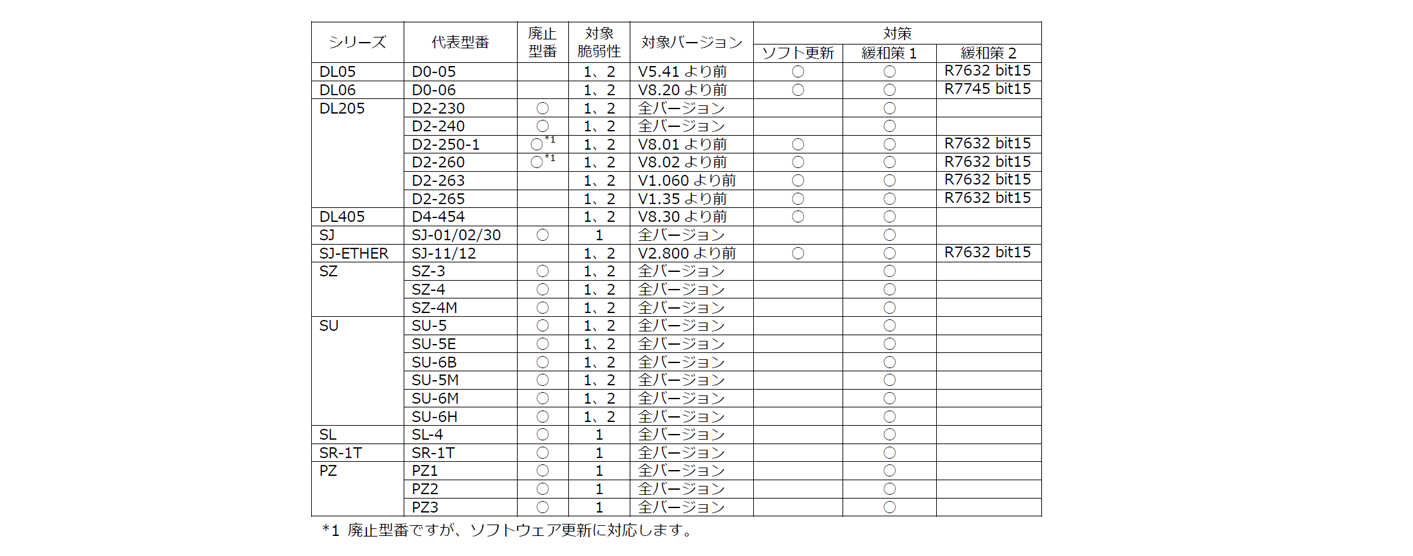

5. 対象製品

以下PLCシリーズにおいて、パスワード機能を使用している場合が対象になります

6. 謝辞

この脆弱性情報は、下記の方からアメリカ合衆国サイバーセキュリティ・社会基盤安全保障庁へ

報告いただきました。

Sam Hanson 氏 (DRAGOS, INC.)

以上